Actualité sur les cyberattaques

« En quatre mois seulement, le nombre d’organisations victimes de ransomware est déjà égal à 50 % de celui de 2021. L’état de la menace ransomware reste toujours aussi élevé avec 35 à 40 groupes actifs », alerte Alban Ondrejeck, expert en cyberdéfense et co-fondateur d’Anozr Way, une start-up française spécialisée dans l’analyse des données exposées sur le web, darkweb, et la protection des personnes face aux risques cyber, à l’origine du baromètre. Son étude recense 1 142 attaques, représentant 80 pays impactés par 42 groupes de ransomware entre janvier et avril 2022.

De nos jours, nous assistons à une augmentation dramatique des cyberattaques dans le monde

Les différents types de cyberattaques

Ces atteintes malveillantes envers des dispositifs informatiques prennent des formes diverses et variées. Elles peuvent toucher les ordinateurs, les tablettes et les i Sans oublier les serveurs ainsi que tous les appareils annexes tels que les imprimantes. Et les motivations peuvent être tout aussi multiples :

Espionnage avec l'installation de programmes espion ou de malwares

Sabotage au moyen d'une panne organisée et généralisée

Demande de rançon en échange d'une clé de chiffrement pour débloquer les données qui ont été cryptées

Vol de données ou usurpation d'identité

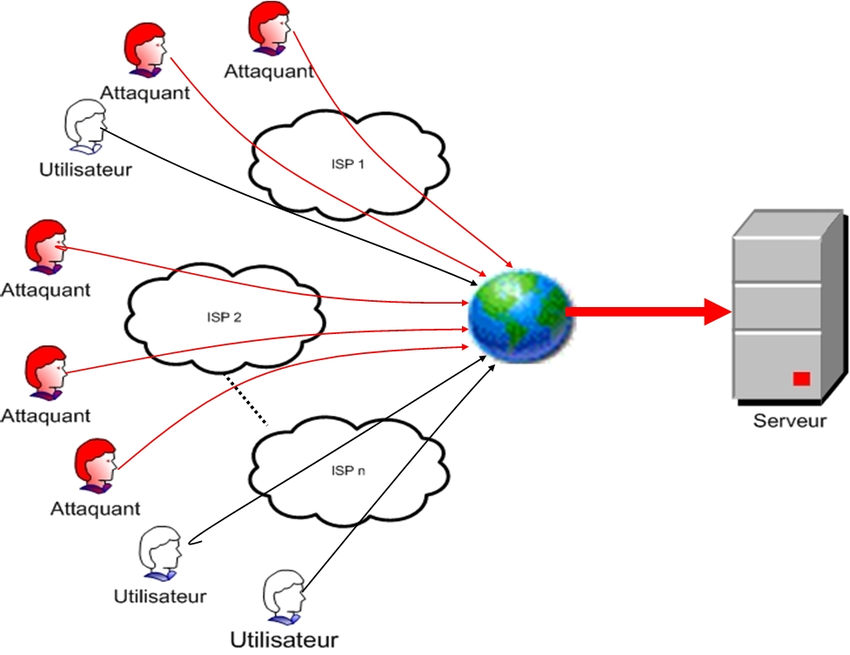

Attaque par déni de service qui consiste à perturber ou à inonder le réseau afin de le rendre indisponible

Phishing (aussi appelé hameçonnage), une fraude destinée à inciter les internautes à communiquer des données comme les coordonnées bancaires par exemple en affichant un faux site

Comme son nom l'indique, une attaque par force brute inversée inverse la stratégie d'attaque en commençant par un mot de passe connu (comme les mots de passe divulgués disponibles en ligne) et recherche des millions de noms d'utilisateur jusqu'à ce qu'une correspondance soit trouvée.

Ce que nous vous proposons

En cas d'attaque avérée, il convient de réagir de manière urgente et de vérifier le bon rétablissement du fonctionnement. En entreprise, le rôle de l'analyse en cybersécurité se dessine. Voulez-vous vous protéger contre ses attaques et mettre en place systeme d'information sécurisé? IT EXPERT BF est la solution.

Sécurité des applications

Réseau sécurité

Protection des données

Nous mettons en place les mesures de sécurité au niveau des applications qui aident à empêcher le vol ou le détournement de données ou de code contenus dans les applications. Elle inclut les considérations portant sur la sécurité qui interviennent lors de la conception et du développement des applications, ainsi que les systèmes et approches de protection des applications après leur déploiement.

Comme des informations confidentielles circulent dans les réseaux, la sécurité des communications est devenue une préoccupation importante des utilisateurs et des entreprises. Tous cherchent à se protéger contre une utilisation frauduleuse de leurs données ou contre des intrusions malveillantes dans les systèmes informatiques. Par ailleurs, une multitude de virus se propagent à l'insu des utilisateurs dans les fichiers téléchargés. Les virus sont susceptibles de détruire des documents ou même de provoquer la perte totale des informations stockées dans les machines.IT EXPERT BF vous met en place des mécanismes de contrôle d'accès et des protocoles sécurisés qui apportent plusieurs services : l'authentification, la confidentialité, l'intégrité, la non-répudiation.

La sécurité des données consiste à protéger les informations numériques contre les accès non autorisés, l'endommagement ou le vol tout au long de leur cycle de vie. C'est un concept qui englobe tous les aspects de la sécurité des informations, de la sécurité physique du matériel et des périphériques de stockage aux contrôles administratifs et d'accès, ainsi que la sécurité logique des applications logicielles. Avec IT EXPERT BF, vos données seront en protégées.